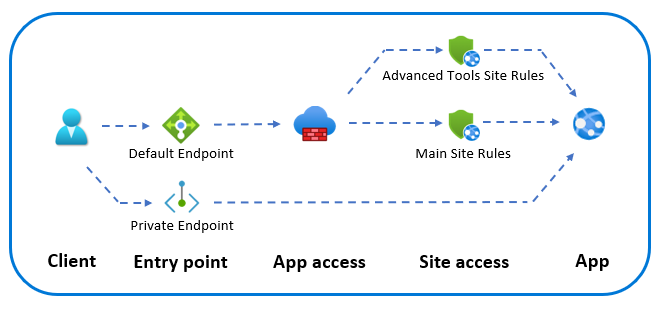

Las restricciones de acceso solo se aplican al acceso entrante. La mayoría de los planes de tarifa de App Service también tienen la capacidad de agregar puntos de conexión privados a la aplicación, que son otros puntos de entrada a esta. Las restricciones de acceso no se aplican al tráfico que entra a través de un punto de conexión privado. Para todas las aplicaciones hospedadas en App Service, el punto de entrada predeterminado está disponible públicamente. La única excepción son las aplicaciones hospedadas en ILB App Service Environment, donde el punto de entrada predeterminado es interno en la red virtual.

Al configurar las restricciones de acceso, puede definir una lista ordenada por prioridad de elementos permitidos o denegados con la que se controla el acceso de red a la aplicación. La lista puede incluir direcciones IP o subredes de Azure Virtual Network. Si hay una o varias entradas, existe un valor denegar todo implícito al final de la lista. Para más información sobre las restricciones de acceso, vaya a la introducción a las restricciones de acceso.

La capacidad de restricción de acceso funciona con todas las cargas de trabajo hospedadas por Azure App Service. Las cargas de trabajo pueden incluir aplicaciones web, aplicaciones de API, aplicaciones Linux, contenedores personalizados de Linux e instancias de Functions.

Cuando se realiza una solicitud a la aplicación, la dirección del remitente se evalúa con respecto a las reglas de la lista de restricción de acceso. Si la dirección del remitente está en una subred configurada con puntos de conexión de servicio para Microsoft.Web, la subred de origen se compara con las reglas de red virtual de la lista de restricciones de acceso. Si la dirección no tiene permitido el acceso según las reglas de la lista, el servicio responde con un código de estado HTTP 403.

La capacidad de restricción de acceso se implementa en los roles de front-end de App Service, que están en un nivel superior de los hosts de trabajo donde se ejecuta el código. Por lo tanto, las restricciones de acceso son listas de control de acceso de red de facto.

La capacidad de restringir el acceso a la aplicación web desde una instancia de Azure Virtual Network se obtiene mediante puntos de conexión de servicio. Con los puntos de conexión de servicio, puede restringir el acceso de un servicio multiinquilino de las subredes seleccionadas. No funciona para restringir el tráfico a aplicaciones hospedadas en un entorno App Service Environment. Si está en un entorno App Service Environment, puede controlar el acceso a la aplicación con reglas de direcciones IP.

Restricción de acceso a las aplicaciones

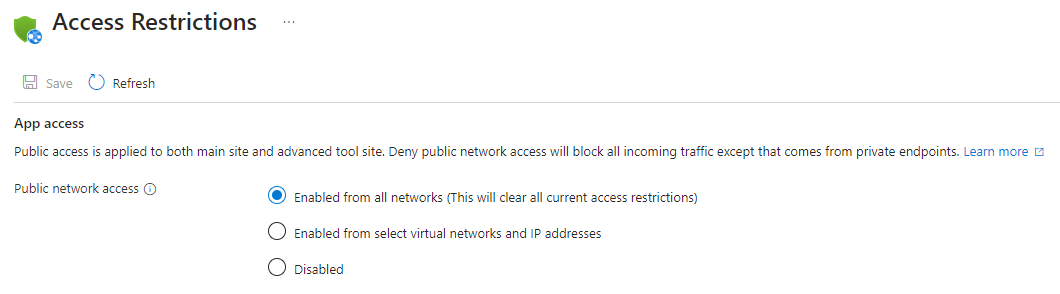

El acceso a la aplicación permite configurar la disponibilidad de este a través del punto de conexión predeterminado (público). Configura este comportamiento para que sea Disabled o Enabled. Cuando el acceso está habilitado, puede agregar reglas de restricción de acceso al sitio para controlar el acceso desde determinadas redes virtuales y direcciones IP.

Si no se establece la configuración (la propiedad es null), el comportamiento predeterminado es habilitar el acceso a menos que exista un punto de conexión privado que cambie el comportamiento para deshabilitar el acceso. En Azure Portal, cuando no se establece la propiedad, el botón de radio tampoco se establece y, a continuación, usa el comportamiento predeterminado.

[Home]>[App Service]>[<Name-App>]>[Redes]>[Link de "Acceso de red pública"]

En la API de Azure Resource Manager, la propiedad que controla el acceso a la aplicación se denomina publicNetworkAccess. En el caso del equilibrador de carga interno (ILB) App Service Environment, el punto de entrada predeterminado para las aplicaciones siempre es interno para la red virtual. La habilitación del acceso a la aplicación (publicNetworkAccess) no concede acceso público directo a las aplicaciones; en su lugar, permite el acceso desde el punto de entrada predeterminado, que corresponde a la dirección IP interna del App Service Environment. Si deshabilita el acceso a aplicaciones en un App Service Environment de ILB, solo puede acceder a las aplicaciones a través de puntos de conexión privados agregados a las aplicaciones individuales.

Nota: En el caso de los sitios de Linux, los cambios realizados en la publicNetworkAccess aplicación desencadenador de propiedades se reinician.

Restricción de acceso al sitio

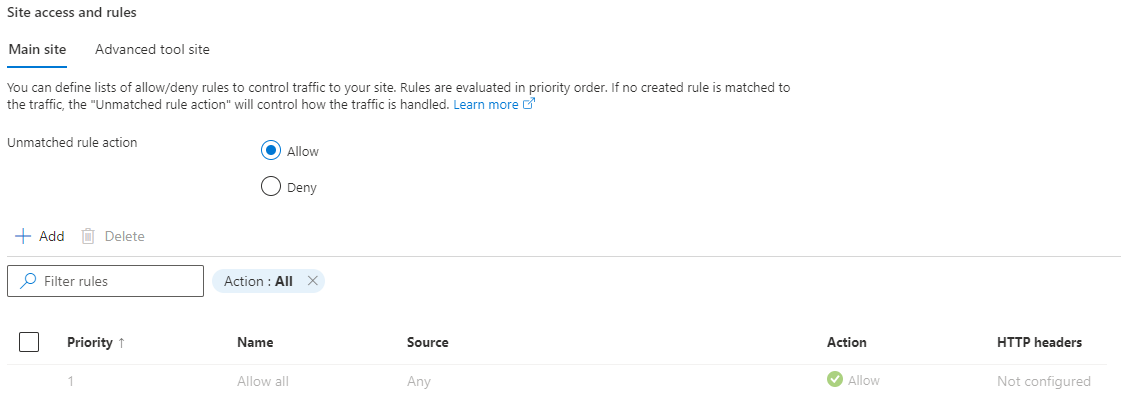

Las restricciones de acceso al sitio permiten filtrar las solicitudes entrantes. Igualmente, las restricciones de acceso al sitio le permiten crear una lista de reglas permitidas y denegadas que se evalúan en orden de prioridad. Es similar a la característica Grupo de seguridad de red (NSG) de las redes de Azure.

[Home]>[App Service]>[<Name-App>]>[Redes]>[Link de "Acceso de red pública"]

La restricción de acceso al sitio tiene varios tipos de reglas que puede aplicar:

Regla sin coincidencia

Puede configurar el comportamiento cuando no haya ninguna regla aplicable (la acción predeterminada). Esta es una regla especial que siempre aparece como la última de la colección de reglas. Si el valor no está configurado, el comportamiento de la regla no coincidente depende de las reglas configuradas. Si no hay ninguna regla, el comportamiento de las reglas no coincidentes es permitir todos los accesos, pero si una o varias reglas existen, cambia implícitamente a denegar todos los accesos. De todas formas, puede configurar explícitamente este comportamiento para permitir o denegar el acceso independientemente de las reglas definidas.

Reglas de restricción de acceso basadas en IP

La característica Restricciones de acceso basadas en IP es de utilidad cuando quiere restringir las direcciones IP que se pueden usar para llegar a la aplicación. Se admiten tanto IPv4 como IPv6. Los siguientes son algunos casos de uso para esta característica:

- Restricción del acceso a la aplicación desde un conjunto de direcciones bien definidas.

- Restrinja el acceso al tráfico que llega a través de un servicio de equilibrio de carga externo u otros dispositivos de red con direcciones IP de salida conocidas.

Funcionamiento

Cuando el tráfico llega a App Service, primero se evalúa si este se origina desde un punto de conexión privado o si llega a través de un punto de conexión predeterminado. Si el tráfico se envía a través de un punto de conexión privado, se envía directamente al sitio sin restricciones. Las restricciones a los puntos de conexión privados se configuran mediante grupos de seguridad de red.

Si envía tráfico a través del punto de conexión predeterminado (a menudo un punto de conexión público), el tráfico se evalúa primero en el nivel de acceso de la aplicación. Aquí puede habilitar o deshabilitar el acceso. Si habilita el acceso a la aplicación, el tráfico se evalúa en el nivel de acceso del sitio. Si usa cualquier aplicación, tiene disponibles el sitio principal y el de herramientas avanzadas (también conocido como sitio scm o kudu).

También tiene la opción de configurar un conjunto de reglas de restricción de acceso para cada sitio. Las reglas de restricción de acceso se evalúan en orden de prioridad. Si algunas reglas tienen la misma prioridad, se evalúan en el orden en que se enumeran cuando se devuelven desde la API de Azure Resource Manager y en Azure Portal antes de ordenar. Asimismo, puede especificar el comportamiento de este si no hay ninguna regla aplicable. En las secciones siguientes se proporcionan los detalles.