Hay tres modelos de implementación principales en Virtual WAN (vWAN) para estas soluciones:

- Aplicaciones virtuales de red integradas (NVA integradas)

- Soluciones de seguridad y redes de software como servicio (SaaS)

- Proveedores de seguridad asociados de Azure Firewall Manager.

Para facilitar la conexión desde el entorno local (On-Premises) a Azure Virtual WAN, determinados dispositivos que se conectan a Azure Virtual WAN tienen características automatizadas para programar puertas de enlace VPN de sitio a sitio en Virtual WAN y dispositivos locales. Esta configuración se administra normalmente a través de la interfaz de usuario de administración del dispositivo.

Aplicaciones virtuales de red (NVA) integradas

Las aplicaciones virtuales de red (NVA) integradas, son soluciones de infraestructura como servicio administradas por Microsoft y determinados proveedores de NVA, que desarrollan y ofrecen conjuntamente dicha solución. Las aplicaciones virtuales de red integrada normalmente se implementan a través de aplicaciones administradas de Azure Marketplace o directamente desde el software de orquestación de la NVA.

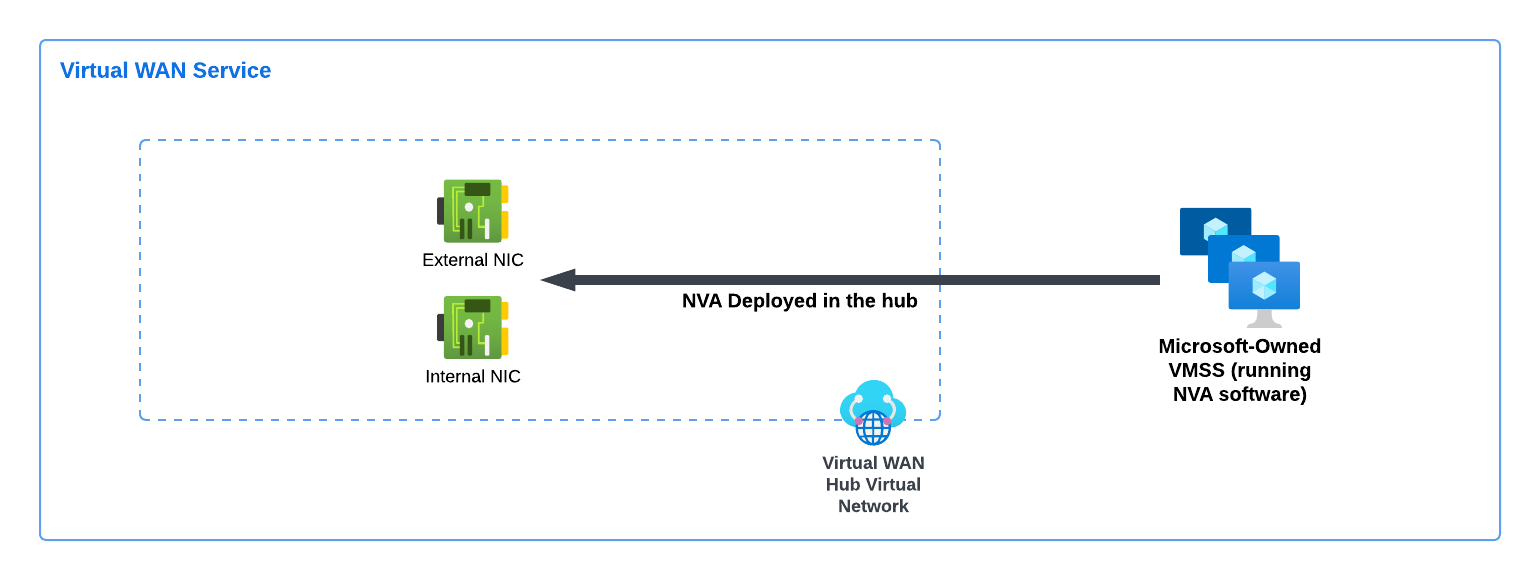

La infraestructura de las aplicaciones virtuales de red (NVA) se implementa en el Hub de Virtual WAN como un conjunto de escalado de máquinas virtuales administrado y propiedad de Microsoft, con Azure Load Balancers implementado directamente en el Hub de Virtual WAN. Hay disponible un subconjunto de configuraciones de infraestructura de Azure para administrar, escalar y solucionar problemas de las implementaciones de NVA en el hub de Virtual WAN.

Al usar las NVA integradas, se tiene la opción de elegir una unidad de escalado para la unidad de escalado de infraestructura de NVA, se tiene el control total sobre la versión de software y la configuración dentro del sistema operativo de la NVA integrado, así como también se tiene el control total de la administración del ciclo de vida del software. En función del proveedor de NVA, se puede usar la orquestación y el software de administración del proveedor de NVA para implementar cambios en la versión y configuración del software.

Las NVA integradas normalmente se dividen en tres categorías en función de sus funcionalidades:

- Conectividad: estas aplicaciones virtuales de red (NVA) actúan como puerta de enlace en el Hub de Virtual WAN, lo que permite conexiones desde centros de datos locales o sitios mediante SD-WAN o IPSEC.

- Firewall de próxima generación: estas aplicaciones virtuales de red (NVA) funcionan como un dispositivo de seguridad dentro del Hub de Virtual WAN, lo que le permite inspeccionar el tráfico entre el entorno local, las redes virtuales de Azure e Internet.

- Rol dual (conectividad y firewall): estas aplicaciones virtuales de red (NVA) proporcionan conectividad y funcionalidades de firewall de próxima generación en el mismo dispositivo.

Las siguientes soluciones están disponibles actualmente como partner de NVA integradas:

| Tipos de funcionalidad | Partner disponibles |

|---|---|

| Conectividad | Barracuda, VMware (anteriormente conocido como Velocloud), Cisco Viptela, Aruba, Versa |

| Firewall de próxima generación (NGFW) | Check Point, Fortinet, Cisco FTDV |

| Rol dual, conectividad y NGFW | Fortinet |

Ventajas de usar la aplicación virtual de red integrada

La implementación de aplicaciones virtuales de red en un Hub de Virtual WAN proporciona las siguientes ventajas:

- Selección predefinida y probada: Microsoft y el asociado trabajan conjuntamente para validar los límites de rendimiento y ancho de banda antes de que la solución esté disponible para los clientes.

- Disponibilidad y resistencia integradas: las implementaciones de aplicaciones virtuales de red de Virtual WAN incluyen reconocimiento de zonas de disponibilidad y se configuran automáticamente para que tengan alta disponibilidad.

- Aprovisionamiento y arranque sin problemas: una aplicación administrada es apta de antemano para el aprovisionamiento y el arranque de la plataforma de Virtual WAN. Esta aplicación administrada está disponible a través del vínculo de Azure Marketplace.

- Enrutamiento simplificado: utilice los sistemas de enrutamiento inteligentes de Virtual WAN. Las soluciones NVA se emparejan con el enrutador del Hub de Virtual WAN y participan en el proceso de decisión del enrutamiento de Virtual WAN de forma similar a Microsoft Gateways.

- Soporte técnico integrado: los asociados tienen un contrato de soporte técnico especial con Microsoft Azure Virtual WAN para diagnosticar y resolver rápidamente los problemas de los clientes.

- Administración opcional del ciclo de vida proporcionado por la plataforma: las actualizaciones y las revisiones son administradas directamente por el usuario o como parte del servicio Azure Virtual WAN (Más datos al respecto se debe de consultar al partner de la NVA).

- Integrado con características de la plataforma: la conectividad del tránsito con las puertas de enlace y redes virtuales de Microsoft, ExpressRoute cifrado (superposición SD-WAN que se ejecuta mediante un circuito ExpressRoute) y las tablas de rutas del hub virtual interactúan sin problemas.

¿Se puede usar Azure Firewall junto con una NVA integrada?

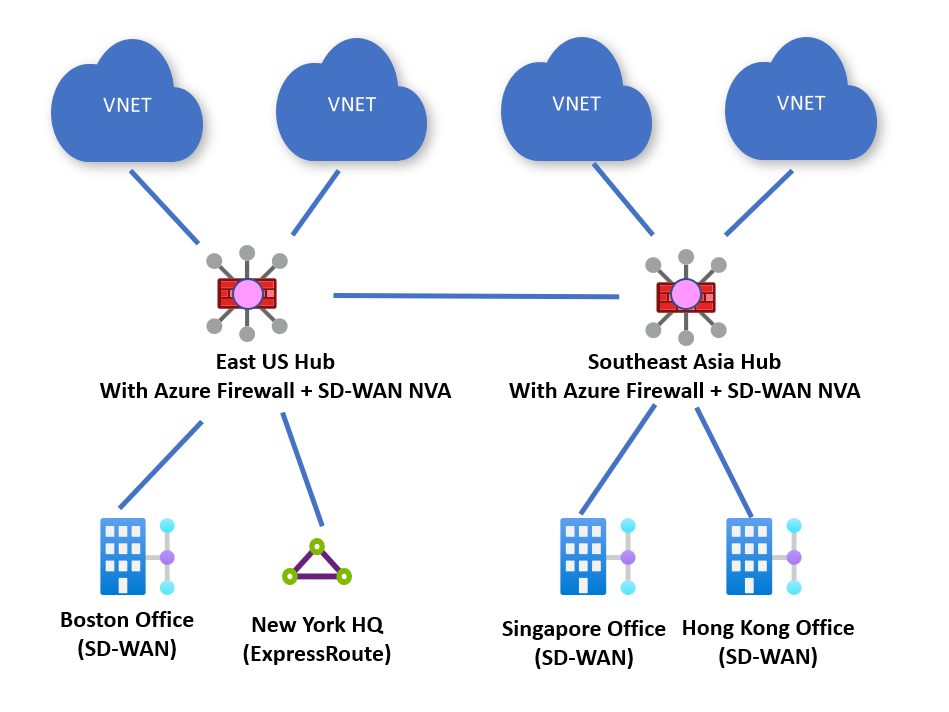

Es posible implementar una instancia de Azure Firewall con una aplicación virtual de red (NVA), solo si este ultimo esta basado en conectividad, la función de Firewall lo haría la instancia de Azure Firewall.

Ejemplo: El enrutamiento de Virtual WAN se puede configurar para enviar todo el tráfico a Azure Firewall para su inspección. También puede configurar Virtual WAN para enviar todo el tráfico de Internet a Azure Firewall para su inspección.

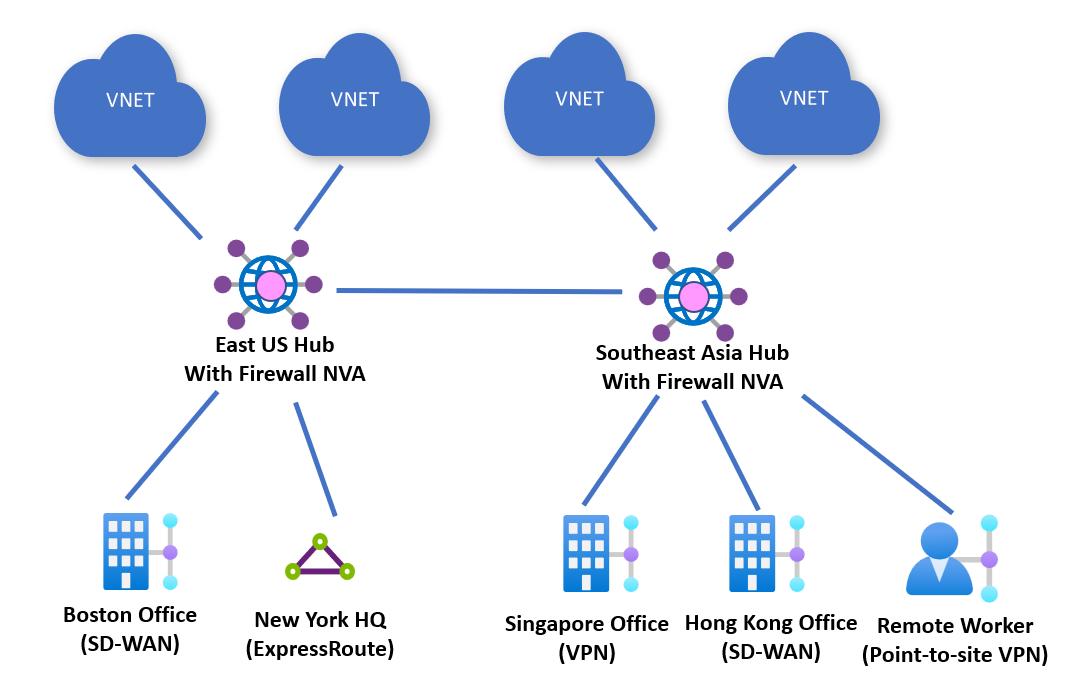

¿Es posible sustituir completamente Azure Firewall por una NVA integrada?

Al implementar una NVA con rol dual (Conectividad y Firewall), sustituiría completamente a la instancia de Azure Firewall. El enrutamiento en este escenario se puede configurar mediante la «Intent and routing policies«.

Soluciones de seguridad y redes de software como servicio (SaaS)

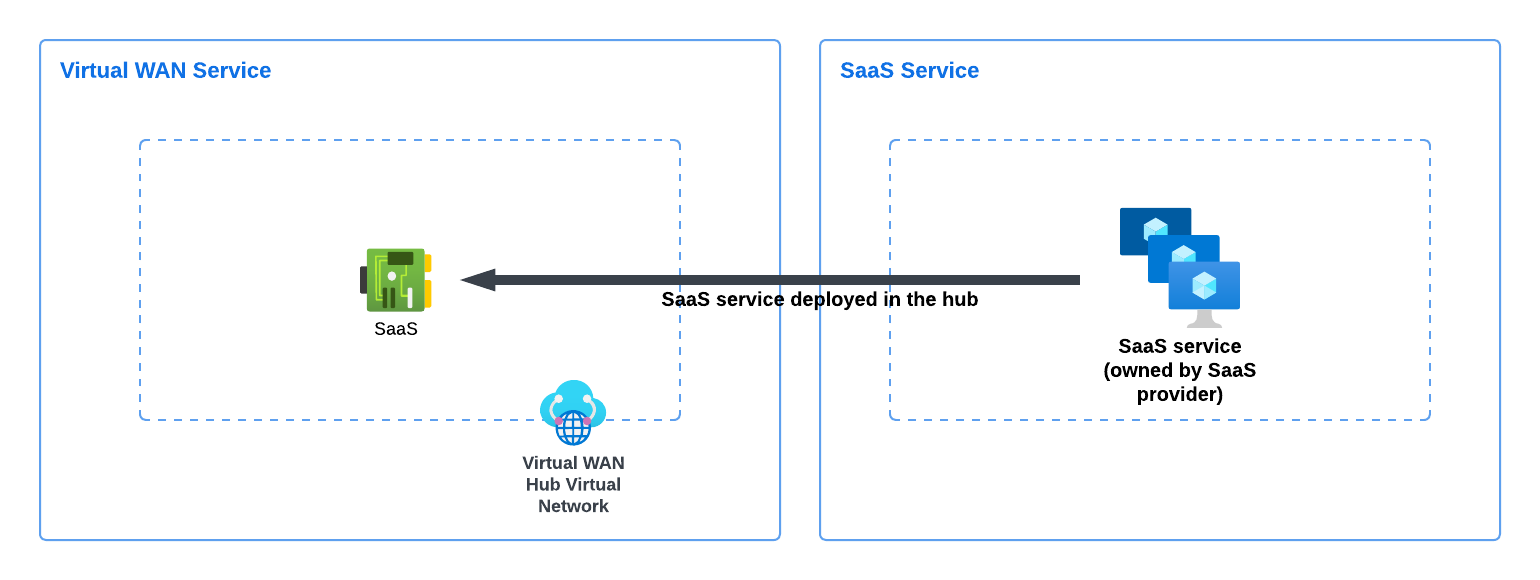

Las soluciones de Software como servicio (SaaS) en Virtual WAN las administran los proveedores de SaaS y se implementan directamente en el centro de Virtual WAN. Las soluciones de software como servicio se implementan y realizan transacciones a través de Azure Marketplace. Las soluciones SaaS abstraen la infraestructura subyacente necesaria para ejecutar software de seguridad y redes en Virtual WAN, lo que proporciona a los clientes una interfaz operativa nativa de la nube para programar y personalizar las configuraciones de SaaS.

El proveedor de SaaS controla la administración completa del ciclo de vida del software SaaS, la administración y la configuración de la infraestructura de Azure, así como la escalabilidad de la solución SaaS. Para obtener información específica sobre las configuraciones y la arquitectura de las soluciones SaaS de Virtual WAN, se debe consultar la documentación del proveedor SaaS.

Actualmente, Palo Alto Networks Cloud NGFW es la única solución SaaS disponible actualmente en Virtual WAN, centrándose en casos de uso de inspección de firewall de última generación (NGFW).

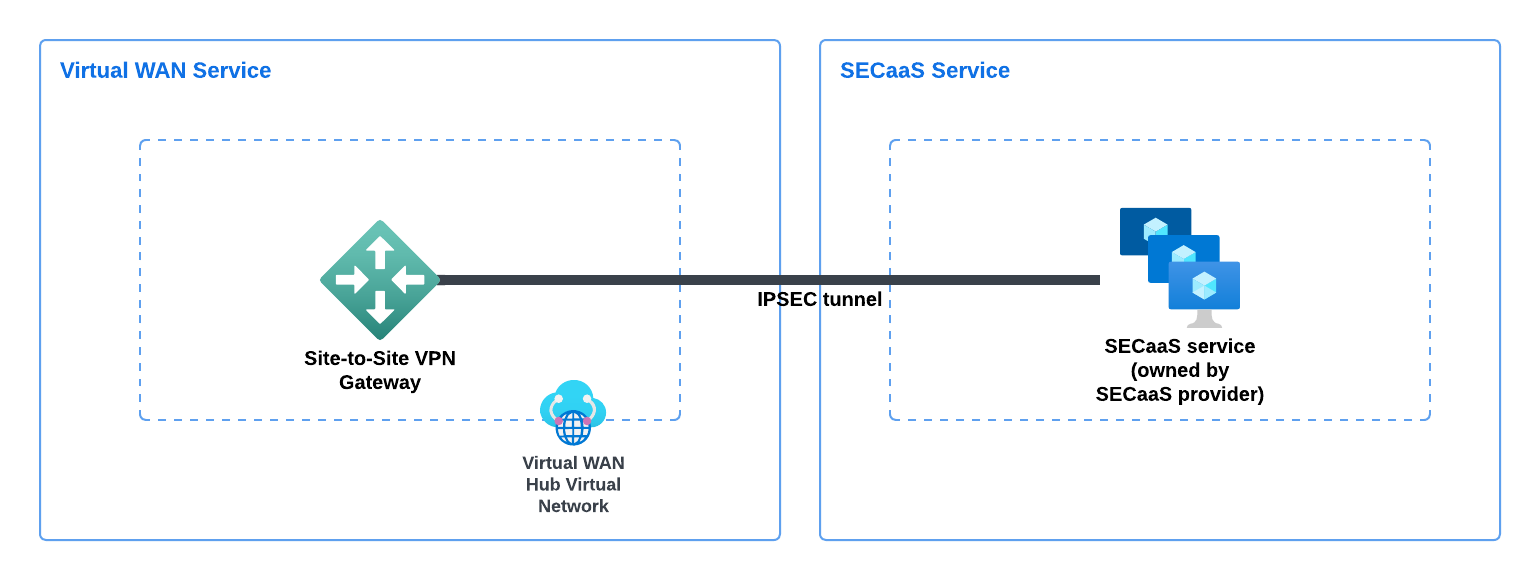

Los proveedores de seguridad asociados de Azure Firewall Manager

Las integraciones de asociados de seguridad de Azure Firewall Manager simplifican el proceso de conexión de Virtual WAN a una oferta de seguridad como servicio (SECaaS) de terceros, lo que garantiza el acceso protegido a Internet para los usuarios. A diferencia de las soluciones SaaS, la infraestructura de SECaaS no se implementa directamente en el Hub de Virtual WAN, pero si está hospedada por el proveedor de SECaaS. La implementación de una solución de SECaaS a través de Azure Firewall Manager establece automáticamente un túnel VPN de sitio a sitio entre la infraestructura de seguridad de terceros y la instancia de VPN Gateway de sitio a sitio del centro de Virtual WAN.

La administración y la configuración de la solución de SECaaS son accesibles a través de las herramientas proporcionadas por el proveedor de SECaaS. Actualmente, las soluciones de SECaaS de Virtual WAN incluyen los siguientes asociados: Check Point, iBoss y zScalar.