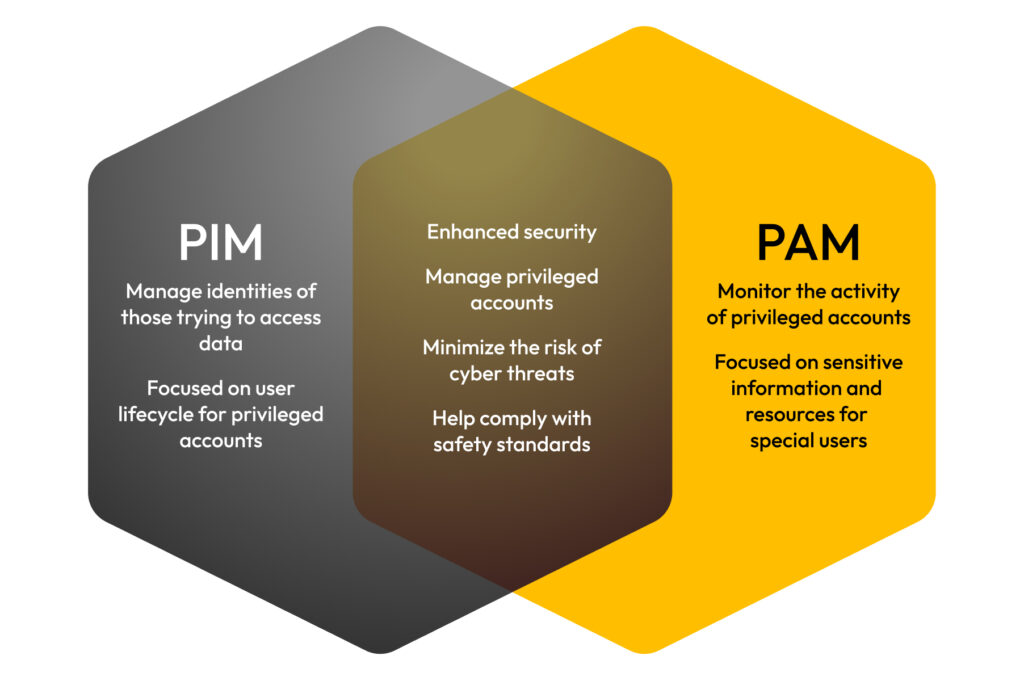

PIM en comparación con PAM

La gestión de acceso con privilegios (PAM) ayuda a las organizaciones a administrar las identidades y a que resulte más complicado para los actores de las amenazas penetrar en una red y obtener acceso a una cuenta con privilegios. Agrega protección a los grupos con privilegios que controlan el acceso a ordenadores unidos a un dominio y las aplicaciones de esos equipos. PAM también proporciona supervisión, visibilidad y controles detallados para que se pueda ver quién son los administradores con privilegios y cómo se utilizan sus cuentas.

Privileged Identity Management (PIM) proporciona una activación de rol basada en la aprobación y en el tiempo para mitigar los riesgos del acceso excesivo, innecesario o desperdiciado a recursos confidenciales de la organización, aplicando el acceso cuando sea necesario y el acceso mínimo para dichas cuentas. Para proteger aún más estas cuentas con privilegios, PIM permite aplicar opciones de directiva como la autenticación multifactor.

Aunque PAM y PIM tiene muchas similitudes, PAM utiliza herramientas y tecnología para controlar y supervisar el acceso a tus recursos y trabaja sobre el principio de menos privilegios (garantizando que los empleados tengan solo el acceso mínimo necesario para llevar a cabo su trabajo) mientras que PIM controla a los administradores y a los superusuarios con un acceso vinculado al tiempo y protege estas cuentas con privilegios.

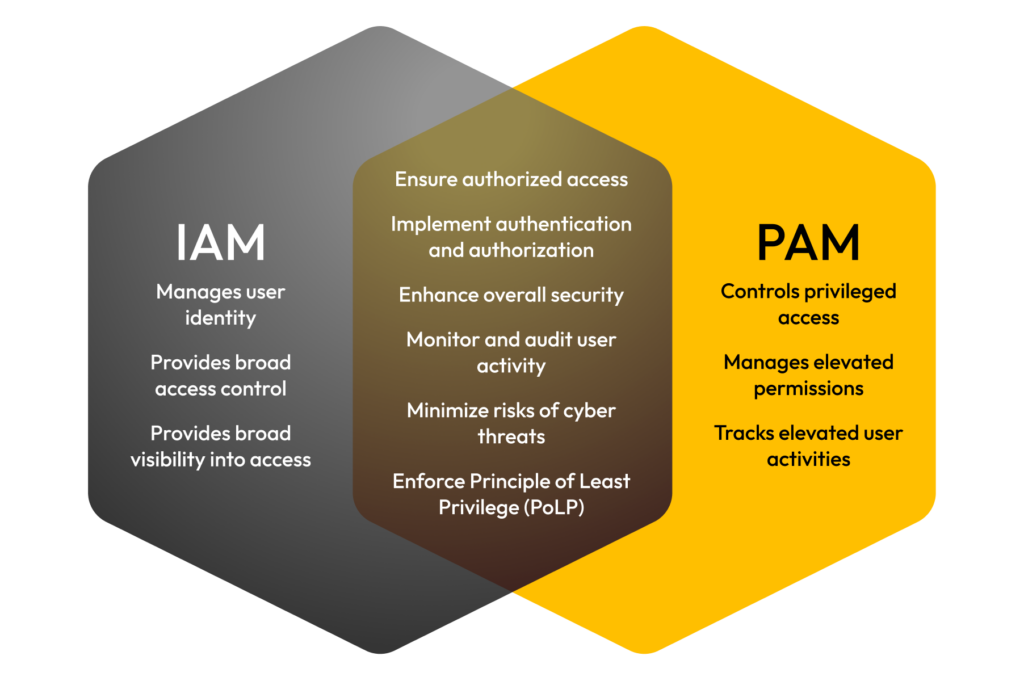

IAM en comparación con PAM

La principal diferencia entre la gestión de la identidad y el acceso (IAM) y la gestión del acceso privilegiado (PAM) es que la IAM gestiona quién tiene acceso a qué recursos, mientras que la PAM protege el acceso a la información confidencial. La IAM solo está relacionada con las identidades de los usuarios, y la PAM se enmarca en el marco de la IAM al supervisar las identidades de los usuarios con acceso a datos privilegiados.

A pesar de que la PAM es un subconjunto de la IAM, existen varias diferencias clave entre los dos sistemas de gestión de acceso.

PIM, PAM y IAM

Tanto la PIM como la PAM son subconjuntos de la gestión de identidades y accesos (IAM, por sus siglas en inglés), pero se centran en diferentes áreas de esta. IAM es un marco de políticas que garantiza que los usuarios autorizados disfruten del acceso adecuado a los recursos que necesitan para realizar su trabajo. Para mejor comprención a grandes rasgos lo que la PIM y la PAM hacen en relación con la IAM, imagine que la IAM es un guardia de seguridad en un concierto. La IAM se asegura de que solo las personas que tengan una identificación y entradas válidas puedan entrar, garantizando que todos los asistentes dispongan de los permisos correctos. La PIM hace las veces del sistema que genera las entradas a los conciertos, gestionando quién puede sentarse más cerca del escenario y verificado que solo las personas adecuadas tengan acceso a esos privilegios. La PAM es la entrada VIP al concierto, que solo permite a los miembros del público especial pasar detrás del escenario y conocer a los artistas, para garantizar que solo las personas con acceso privilegiado puedan hacerlo, pues se trata de la zona más sensible del concierto.

En términos más técnicos, la PIM protege las identidades privilegiadas y se centra en el control de acceso basado en roles (RBAC), que permite a los usuarios autorizados acceder solo a lo estrictamente necesario para realizar su trabajo. Dentro de su organización, la PIM será la que defina los roles que tiene un usuario autorizado para unos recursos específicos, lo que resulta práctico a la hora de incorporar a nuevos empleados y asignaros a un equipo con controles específicos. La PAM garantiza que los usuarios autorizados, con acceso a la información más importante y confidencial, sean monitoreados de cerca para proteger a su organización de las violaciones de datos y las amenazas cibernéticas.