La gestión de identidades privilegiadas (PIM) es la práctica de proteger y administrar cuentas privilegiadas. Las cuentas privilegiadas son cuentas que tienen acceso elevado a datos confidenciales o sistemas críticos. Algunos ejemplos de cuentas privilegiadas son los administradores de sistemas, los administradores de bases de datos, las cuentas de servicio, los usuarios raíz y los superusuarios.

Una organización puede implementar PIM a través de una herramienta independiente especializada o un conjunto de herramientas y procesos. Las soluciones PIM brindan una plataforma consolidada para crear, administrar y rastrear cuentas privilegiadas. Reducen el riesgo de violaciones de datos y garantizan el cumplimiento de las normas y regulaciones de la industria.

Las cuentas con privilegios requieren una protección especial porque, si se ven comprometidas, un atacante puede obtener acceso a datos confidenciales y sistemas críticos. Además, las cuentas con privilegios también pueden dar lugar a amenazas internas, cuando un empleado (intencionadamente o no) hace un uso indebido de su acceso elevado. La gestión adecuada de las cuentas con privilegios es fundamental para prevenir este tipo de incidentes de seguridad y mantener la confianza de los clientes y las partes interesadas.

Características clave de la gestión de identidad privilegiada.

La gestión de identidades privilegiadas es un componente fundamental de cualquier estrategia integral de ciberseguridad. Sus características principales incluyen, entre otras:

- Descubrimiento de todas las cuentas privilegiadas en una organización, independientemente de la plataforma o aplicación en la que se utilicen.

- Aprovisionamiento y almacenamiento centralizados de cuentas privilegiadas en una bóveda especializada

- Políticas de autorización granulares basadas en roles para cuentas privilegiadas, que permiten a las organizaciones aplicar el principio del mínimo privilegio

- Aplicación de políticas de contraseñas seguras (por ejemplo, rotación automática y periódica de contraseñas)

- Asignación temporal de privilegios a cuentas y revocación de los mismos cuando ya no sean necesarios. Esto resulta especialmente útil cuando un empleado solo necesita acceder a un sistema para realizar una única tarea.

- Seguimiento y monitoreo de toda la actividad asociada con cuentas privilegiadas, incluyendo quién accedió a ellas, cuándo y qué hizo esa persona mientras las usaba.

- Informes y auditoría de eventos críticos para la seguridad (por ejemplo, eventos de inicio y cierre de sesión, solicitudes de acceso y cambios en permisos y configuraciones)

Funcionamiento de la gestión de identidad privilegiada

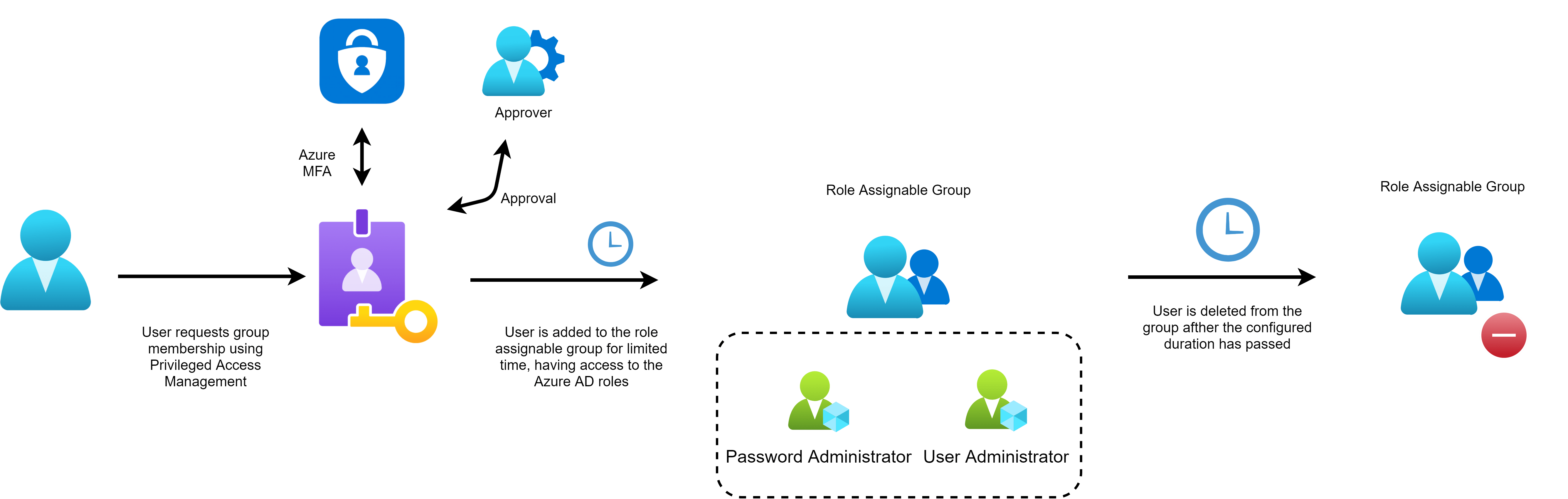

Las soluciones de gestión de identidades privilegiadas tienen como objetivo proporcionar al personal autorizado acceso limitado a recursos confidenciales en circunstancias adecuadas. Así es como funciona una solución PIM típica y real:

- Aprovisionamiento: El primer paso implica crear roles privilegiados que incluyan conjuntos específicos de permisos. Por ejemplo, uno de esos roles podría ser Oracle_DB_Admin, que otorgaría derechos de acceso elevados a un grupo de bases de datos Oracle. Una vez que se haya definido el rol, puede identificar una lista de identidades autorizadas que tienen permiso para asumir este rol (por ejemplo, puede permitir que los administradores de bases de datos sénior asuman el rol).

- El usuario solicita la activación de un rol con límite de tiempo: Una vez completado el primer paso, un usuario puede enviar una solicitud para asumir un rol privilegiado en la solución PIM. Esta solicitud incluye la duración y la justificación del acceso. La solicitud pasa por un flujo de trabajo de aprobación predefinido que puede implicar un procesamiento automático o requerir la aprobación manual de un aprobador delegado.

- La solicitud es aprobada o denegada: Si el usuario tiene los derechos necesarios para asumir el rol privilegiado, la solución PIM verifica las credenciales y las inyecta en la sesión del usuario. Si el flujo de trabajo de aprobación falla, se rechaza la solicitud y se registra un incidente de seguridad en los registros de auditoría.

- Se revocan los privilegios: Los privilegios se revocan y la sesión se termina cuando finaliza la duración o el usuario cierra la sesión, lo que ocurra primero. Si el usuario necesita que la sesión continúe más allá de la duración inicialmente aprobada, puede enviar una solicitud de extensión de sesión al PIM.

- Auditoría y seguimiento: La mayoría de las herramientas PIM ofrecen funciones de reproducción de sesiones, supervisión y auditoría para rastrear y garantizar el uso seguro de las cuentas privilegiadas. Los administradores pueden examinar los registros de auditoría para identificar cualquier actividad inusual y pueden utilizar las reproducciones de sesiones para investigar más a fondo, si es necesario.