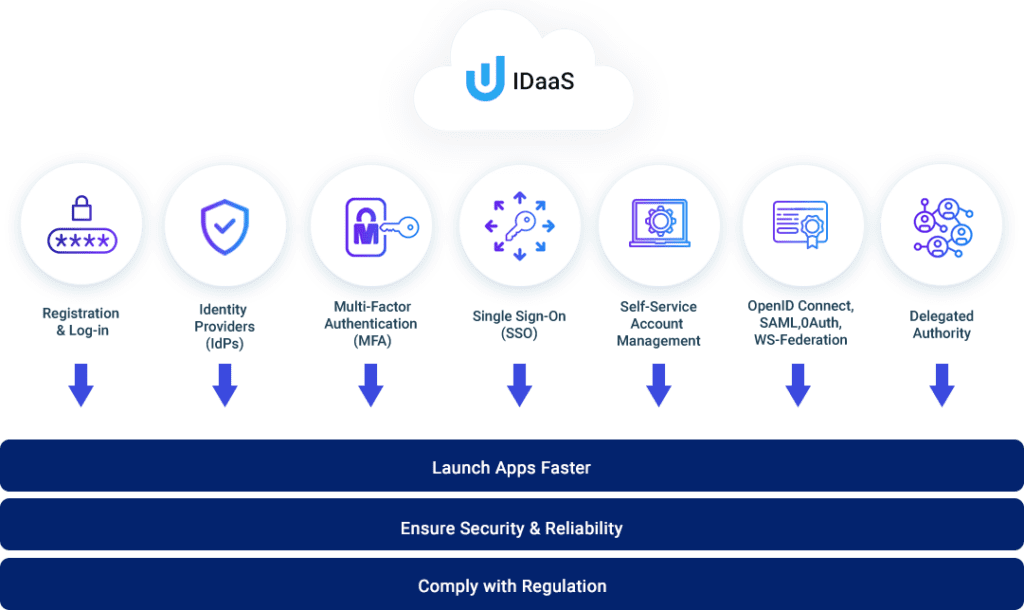

La identidad como servicio (IDaaS), hace referencia a una amplia variedad de servicios (MFA, SSO, IdP, Passwordless, …, etc.) alojados en la nube para la gestión de acceso e identidades (IAM). Los proveedores de IDaaS ayudan a garantizar que los usuarios sean quienes dicen ser, lo que impide en última instancia que los ciberdelincuentes y otros usuarios no autorizados accedan a datos confidenciales. Las soluciones de IDaaS son productos de software como servicio (SaaS).

¿Qué ofrecen los proveedores de identidad como servicio (IDaaS)?

- Compatibilidad con Zero Trust: Mantiene las identidades protegidas, aplica la autenticación adaptativa con base en riesgos y protege las URL/API.

- Mejor experiencias de usuarios: Limita la fricción del usuario con el inicio de sesión sin contraseñas, la acreditación de identidad y la federación de aplicaciones en la nube.

- Reducción de costos: Confiar en el IDaaS basada en la nube, elimine la necesidad de tener hardware especializado y caro. Las soluciones de autoservicio, como el restablecimiento de contraseñas, también le quitan la responsabilidad al equipo de TI, lo que les permite hacer tareas que aumentan la productividad y la rentabilidad generales de la organización.

- Mayor seguridad: Protege a usuarios, aplicaciones y transacciones con la MFA adaptable, la seguridad de URL/API, la detección de fraudes, la autorización y los controles de gestión de acceso.

- Escalabilidad bajo demanda: Ya sea para agregar usuarios, dispositivos o cargas de trabajo, proporciona una seguridad mejorada de IAM desde una plataforma de identidad basada en la nube.

¿Por qué usar la identidad como servicio?

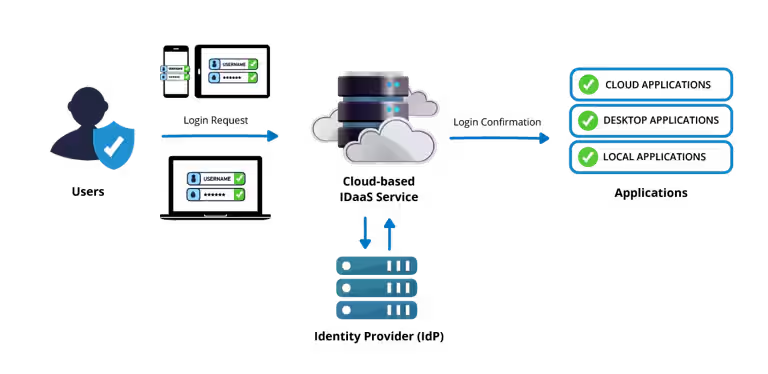

La gestión de identidades digitales en los actuales entornos de datos basados en la nube es un reto, y las soluciones de identidad locales carecen de la funcionalidad que necesitan las empresas digitales modernas. Estas son algunas de las muchas ventajas de utilizar una plataforma de IDaaS:

- Simplifique la IAM para el personal distribuido. El trabajo totalmente remoto e híbrido es la nueva normalidad y la soluciones de IDaaS facilitan que todos los usuarios tengan acceso seguro a los recursos digitales que necesitan para hacer su trabajo.

- Gestiona identidades para usuarios externos. En la mayoría de los casos, los empleados no son los únicos que necesitan acceder a los recursos de red de la organización. Los clientes, proveedores y socios comerciales también necesitan conectarse y las soluciones de IDaaS ofrecen a las organizaciones la flexibilidad que necesitan para aplicar diferentes normas de IAM a diferentes clases de usuarios.

- Inicios de sesión más rápidos y menos restablecimientos de contraseñas. El SSO permite a los usuarios iniciar sesión en varias aplicaciones con un único conjunto de credenciales. Además de que los usuarios finales trabajan de forma más eficiente, esto garantiza que los servicios de asistencia de TI no se vean inundados de solicitudes de restablecimiento de contraseñas.

- Reduce los riesgos de seguridad externos e internos. Las soluciones de IDaaS refuerzan la seguridad de las contraseñas, reducen las vulnerabilidades y la superficie de ataque, y permiten al personal de seguridad identificar rápidamente los posibles riesgos para la seguridad, como los accesos indebidos y las infracciones de la políticas.

- Mejora la experiencias de usuario. Las soluciones de IDaaS eliminan la fatiga de las contraseñas y permiten a los usuarios acceder fácilmente a todas sus aplicaciones desde un portal basado en la web al que pueden conectarse desde cualquier navegador utilizando cualquier dispositivo y en cualquier lugar.

Principales IDaaS Providers

Según el Magic Quadrant de Gartner para Access Management, tenemos las mejores soluciones de los proveedores lideres del mercado en ese apartado tales como Microsoft Entra ID, Okta, Ping Identity, …. que detalláremos abajo, así como también de otros que no aparecen en este cuadro pero son muy buenos en este sector.

- Microsoft Entra ID: Microsoft Entra ID es una solución de gestión de identidad confiable, diseñada específicamente para abordar las necesidades de las empresas modernas que operan en el mundo de la nube. Algunas características principales.

- Acceso condicional: permite a las empresas definir políticas de acceso granulares basadas en diversos factores, como la ubicación, el estado del dispositivo y los niveles de riesgo del usuario, lo que ayuda a proteger recursos confidenciales.

- Autenticación sin contraseña : Microsoft Entra ID mejora la seguridad con FIDO2 y otras tecnologías sin contraseña, lo que reduce los riesgos asociados con las contraseñas tradicionales.

- Aprovisionamiento de identidad : admite el aprovisionamiento y desaprovisionamiento automatizado de usuarios en varias aplicaciones, lo que mejora la eficiencia operativa y reduce el riesgo de error humano.

- Identidades externas : simplifica el trabajo con socios, proveedores y contratistas al permitir una gestión segura y eficiente de usuarios invitados.

- Okta: Okta cuenta con servicios centralizados basados en la nube que permiten un acceso seguro a todas las aplicaciones y sistemas. Si bien la plataforma de Okta se destaca en seguridad, escalabilidad y facilidad de uso, los usuarios a veces enfrentan desafíos con la configuración inicial y el costo de las funciones avanzadas.

Sin embargo, para las empresas que buscan una solución IDaaS confiable y flexible, Okta tiene un valor sustancial con capacidades de compatibilidad y gestión de usuarios. En general, Okta es una solución IDaaS líder que proporciona un software de gestión de identidad y acceso (IAM) confiable y escalable.

Caracteristicas principales de Okta:- Autenticación adaptativa : ajusta los niveles de seguridad en función de factores como la ubicación o el riesgo del dispositivo para garantizar que exista el equilibrio adecuado entre seguridad y conveniencia.

- Autenticación sin contraseña : Okta admite métodos de inicio de sesión sin contraseña, como biometría o contraseñas, y tiene un proceso de autenticación más seguro y fácil de usar.

- Directorio universal : un directorio basado en la nube para administrar y controlar el acceso de los usuarios en múltiples aplicaciones, garantizando que solo los usuarios autorizados puedan acceder a recursos confidenciales.

- Ping Identity: Ping Identity es un proveedor líder de Identidad como Servicio (IDaaS) que simplifica la gestión de identidad para empresas de todos los tamaños y tiene herramientas que reducen los gastos generales al tiempo que mejoran la seguridad.

Este software cuenta con una gama de herramientas para la gestión de identidad, su complejidad puede requerir conocimientos técnicos para una configuración y gestión óptima.

Ping Identity ayuda a las empresas a gestionar las identidades de su fuerza laboral y B2B en diversas aplicaciones y plataformas.

Características principales de ping Identity:- Gestión del ciclo de vida : garantiza que los usuarios tengan acceso a las aplicaciones adecuadas en el momento adecuado, con flujos de trabajo completos para aprovisionamiento, actualizaciones y desaprovisionamiento.

- Autenticación sin contraseña : reduce la dependencia de las contraseñas, mejorando la seguridad y la experiencia del usuario a través de métodos de autenticación biométrica y otros métodos innovadores.

- Servicios de directorio : tiene un directorio seguro y centralizado para almacenar identidades de usuarios y administrar el acceso en todas las aplicaciones.

- Protección contra amenazas : protege las identidades de los usuarios contra amenazas a través de monitoreo avanzado y alertas en tiempo real.

- IBM Security Verify: IBM Security Verify, popular tanto como solución IGA como IDaaS, es confiable y una opción obvia para grandes empresas.

¿Cuál es el principal inconveniente? El software suele tener falsos positivos en acciones que no son amenazas. Además, también tiene capacidades de análisis e informes limitadas, lo que significa que no puedes saber cómo funciona tu servicio con los empleados y los clientes.

Esto significa que probablemente necesitará un SIEM externo o una herramienta de terceros, algo que la mayoría del software iDaaS más potente no requiere.

Características principales de IBM Security Verify:- Detección de riesgos impulsada por IA : IBM Security Verify utiliza inteligencia artificial para analizar patrones de inicio de sesión y detectar actividades inusuales.

- Control de acceso unificado : tiene una plataforma unificada para administrar las identidades de los usuarios, proporcionando tanto autenticación como autorización en todos los sistemas.

- Fácil uso con otras herramientas : IBM utiliza herramientas empresariales como SAP, Active Directory y plataformas en la nube para una solución de seguridad confiable

- CyberArk: CyberArk es un proveedor líder de soluciones de identidad como servicio (IDaaS), reconocido por sus funciones de seguridad y sus potentes herramientas de gestión de acceso.

Si bien los usuarios aprecian las capacidades de CyberArk, algunos informan que la configuración y el uso iniciales pueden ser complejos, en particular para las empresas que realizan la transición desde sistemas heredados.

Una pregunta que se hace con frecuencia sobre CyberArk es si es adecuado tanto para grandes empresas como para empresas más pequeñas. La respuesta es que CyberArk es ideal para empresas que buscan soluciones de gestión de identidades escalables y seguras que se ajusten a los estrictos requisitos de cumplimiento y las necesidades de seguridad digital.

Características principales de CyberArk:- Autenticación multifactor adaptativa (MFA) : mejora la seguridad al requerir múltiples formas de autenticación según factores contextuales como la ubicación y el tipo de dispositivo.

- Aprovisionamiento de usuarios y gestión del ciclo de vida : simplifica la incorporación y salida de usuarios, y la gestión continua del acceso con procesos automatizados y portales de autoservicio.

- Uso de aplicaciones en la nube : facilita el uso seguro de SaaS y aplicaciones basadas en la nube, lo que reduce la complejidad de la gestión del acceso remoto.

- Controles de acceso basados en riesgos : utiliza datos contextuales para otorgar o denegar el acceso, permitiendo que los usuarios solo tengan el acceso necesario para sus tareas.

- Entrust: Entrust es una herramienta que habilita identidades de confianza para la fuerza laboral, los consumidores y los ciudadanos para que puedan interactuar de manera segura y sin inconvenientes con organizaciones de todos los tamaños. Identity as a Service (IDaaS) es su solución de IAM basada en la nube y construida sobre un marco Zero Trust para la protección contra el acceso no autorizado, las filtraciones de datos y otros ataques cibernéticos y transacciones fraudulentas.

Caracteristicas principales de Entrust:- Acceso de alta seguridad: Con la opción de certificados basados en credenciales para mayor seguridad.

- SSO: Con un solo conjunto de credenciales para acceder a cualquier aplicación (insitu o en la nube), los equipos de IT gestionan fácilmente las credenciales.

- Acceso sin contraseña (passwordless): Para casos de uso que requieren alta seguridad, acceso sin contraseña basado en credenciales, SSO y criterios FIDO.

- MFA mejorada: Soporte para una cantidad inigualable de autenticadores y casos de uso.

- Autenticación flexible: Autenticación y acceso adaptativo basado en riesgos solo cuando las condiciones lo justifiquen. Por ejemplo, cuando un usuario inicia sesión desde un nuevo dispositivo.

- Comprobación de identidad: Verificación biométrica completamente digital impulsada por IA de Onfido, para una incorporación de usuarios rápida y segura.

- Portales seguros: Acceso seguro a portales de clientes y socios.

- Autenticación de dificultad creciente basada en la biometría: Implemente sin problemas IDV con reconocimiento facial como autenticación de dificultad creciente para empleados o clientes que intenten realizar una acción privilegiada.

- Thales (Safenet Trusted Access) : Es un servicio de administración de accesos basado en la nube que combina la comodidad de la autentificación única (SSO) en la nube con la seguridad de acceso granular. Al validar identidades, hacer cumplir políticas de acceso y aplicar el inicio de sesión único inteligente, las organizaciones pueden asegurar un acceso cómodo y seguro a numerosas aplicaciones en la web y en la nube desde una consola fácil de navegar.

Beneficios de SafeNet Trusted Access:- Acceso rápido y sencillo a la nube a través del inicio de sesión único inteligente

- Un solo panel de vidrio para un control de acceso de usuarios centralizado

- Seguridad optimizada a través de políticas de acceso detalladas

- Visibilidad de todos los eventos de acceso para un cumplimiento simplificado

- Acceso seguro para socios y contratistas

- Eficiencias de la Identidad como servicio

- One Identity (OneLogin): OneLogin es una solución líder de identidad como servicio (IDaaS) que ha ganado popularidad entre empresas de todos los tamaños por su sencillo inicio de sesión único (SSO), autenticación multifactor (MFA) y capacidades de gestión de acceso unificada.

Una pregunta común en torno a OneLogin es cómo se compara con otras soluciones IDaaS.

Si bien comparte muchas características con competidores como Okta y Azure AD, OneLogin se destaca por su facilidad de uso y experiencia de usuario. También se destaca por ser una solución escalable, lo que permite a las empresas adaptarse a las crecientes necesidades de seguridad a medida que su fuerza laboral y sus operaciones se expanden.

Caracteristicas principales de OneLogin:- Seguridad de confianza cero : incorpora principios de acceso con el mínimo privilegio, garantizando que los usuarios solo tengan acceso a los recursos que necesitan, fortaleciendo aún más la postura de seguridad.

- Administración delegada : proporciona acceso controlado a las tareas de TI, lo que permite a las unidades de negocio gestionar sus propios permisos de usuario, lo que reduce la carga de los departamentos de TI y recorta costos.

- Servicios de directorio : cuenta con prácticos servicios de directorio con controles de delegación avanzados, ideales para administrar el acceso en diferentes zonas, incluidas subsidiarias y socios.

- Gestión del ciclo de vida de la identidad : gestiona de forma eficiente todo el ciclo de vida de las identidades de los usuarios, desde la incorporación hasta la salida, lo que ayuda a las empresas a mantenerse seguras y en cumplimiento.

- RSA SecurID: RSA SecurID es una de las mejores soluciones IDaaS por su interfaz fácil de usar y la autenticación de usuarios posible mediante 2FA. En términos de flujo de trabajo ininterrumpido.

RSA SecurID, permite el uso de tokens de hardware que hacen que la autenticación sea mucho más sencilla y permite el uso de biometría en su proceso de autenticación o 2FA. Otro aspecto que los usuarios agradecen es el hecho de que evalúa los riesgos y responde después de analizar su nivel de riesgo, lo que puede ser mucho menos molesto que un software que tiene falsos positivos.

Características principales de RSA SecurID:- Autenticación adaptativa : RSA SecurID ajusta las medidas de seguridad en función de factores como el comportamiento del usuario y la ubicación de inicio de sesión para proteger contra el fraude.

- Autenticación basada en riesgos : esta solución analiza el nivel de riesgo de cada intento de inicio de sesión y aplica controles adicionales cuando es necesario.

- Funciona bien con el software existente : RSA SecurID funciona bien con una amplia variedad de sistemas empresariales, incluidas VPN, directorios y aplicaciones en la nube.

- Auth0: Para muchos, Auth0 es una plataforma iDaaS confiable para sus clientes o inquilinos; sin embargo, es una solución que se puede implementar por cuenta propia, lo que significa que necesitará desarrolladores o administradores con un conjunto de habilidades considerable. Si bien es una buena opción para sistemas que requieren automatización y DevOps intensivos, el software requiere que se familiarice con la interfaz, lo que puede parecer intimidante al principio.

Otro inconveniente es que no permite el autoservicio del usuario, sin embargo, viene con una amplia gama de flujos SSO y MFA que hacen que la accesibilidad sea fácil de usar. Además, vale la pena mencionar que hay un portal SSO personalizable por usuario.

Características principales de Auth0:- Inicio de sesión único (SSO) : Auth0 tiene SSO para que los usuarios accedan a múltiples aplicaciones usando un conjunto de credenciales, lo que mejora tanto la comodidad como la seguridad.

- Autenticación multifactor (MFA) : incluye MFA incorporada, lo que agrega una capa adicional de seguridad al requerir múltiples formas de verificación de identidad.

- Escalabilidad : adecuado para empresas de todos los tamaños, Auth0 puede administrar millones de usuarios y procesos de autenticación complejos.

- Google Cloud Identity: Para las empresas que trabajan dentro del ecosistema de Google Workspace, Google Cloud Identity es una solución de IAM e iDaaS que vale la pena considerar. Como sucede con la mayoría de las aplicaciones de Google, trabajar con otras aplicaciones desarrolladas por Google es fácil. Sin embargo, lo que no es más fácil es administrar los roles de los usuarios, lo que, si busca un control muy granular sobre los roles y la configuración, puede parecer un desafío.

Dicho esto, la facilidad que ofrece la función SSO y MFA es bastante útil. Sin embargo, para las empresas que buscan escalar y tener roles específicos separados, existen otras opciones como Infisign y RSA SecurID que son más adecuadas para esto.

Caracteristicas principales de Google Cloud Identity:- Gestión de identidad unificada : Google Cloud Identity optimiza la gestión del acceso en Google Workspace y aplicaciones de terceros.

- MFA y acceso consciente del contexto : con MFA y el acceso consciente del contexto, se garantiza que los usuarios estén autenticados correctamente antes de otorgarles acceso.

- Políticas de seguridad confiables : permite a las empresas establecer políticas de seguridad detalladas para el acceso de los usuarios en función de dispositivos, ubicaciones y más.

- BeyondTrust: BeyondTrust se destaca por sus sólidas funciones de seguridad, que incluyen controles de acceso con mínimos privilegios, acceso remoto seguro y detección de amenazas en tiempo real.

Una pregunta frecuente es si BeyondTrust es una solución PAM o iDaaS. La respuesta es ambas. En general, cuenta con un software de gestión de acceso e identidad confiable, como gestión de acceso privilegiado, información sobre seguridad de identidad y capacidades de soporte remoto.

Características principales de BeyondTrust:- Password Safe : controla, monitorea y registra el acceso a cuentas privilegiadas a través de la administración automatizada de contraseñas y sesiones.

- Gestión de sesiones privilegiadas : cuenta con monitoreo completo de sesiones para cumplimiento y análisis forense, salvaguardando sistemas esenciales.

- Descubrimiento automatizado : escanea y perfila todos los activos con incorporación automática a las cuentas.

- Administración de claves SSH : mejora la responsabilidad y el control sobre los sistemas Unix y Linux mediante la administración de claves SSH.

- Análisis de amenazas : supervisa el comportamiento y los activos de los usuarios para detectar posibles riesgos de seguridad y actividades sospechosas.

- Infisign: Su seguridad es tan buena como sus herramientas e Infisign es uno de los mejores proveedores de iDaaS del mercado, basado en un marco de confianza cero. Además, cuando se combina con la sincronización de directorios, ayuda a evitar la redundancia en sus procesos administrativos.

Al igual que la mayoría del software IDaaS confiable del mercado, Infisign automatiza la gestión del ciclo de vida de los usuarios, con

la incorporación y la salida de los mismos que se pueden realizar con unos pocos clics. También cuenta con autenticación sin contraseña, lo que elimina riesgos como ransomware, phishing y cuentas potencialmente comprometidas.

En términos de cumplimiento y reducción de la superficie total de riesgo, cuando se combina con RBAC hace que sus costos administrativos sean mucho más económicos y escalables (sin mencionar la eliminación del riesgo de error humano).

Características principales de Infisign:- Inicio de sesión sin contraseña : Infisign permite a los usuarios iniciar sesión sin usar contraseñas, recurriendo a métodos alternativos como claves de acceso para la autenticación. Esto aumenta la seguridad al reducir el riesgo de infracciones relacionadas con las contraseñas.

- AI Access Assist : esta es una función impulsada por IA que acelera la rapidez con la que los administradores pueden otorgar acceso a los usuarios sobre la marcha o a través de aplicaciones como Slack o Teams.

- Zero Trust Framework: Esto significa que el sistema verifica constantemente el acceso para cada sesión, pero también esta plataforma tiene autenticación con ZKP, lo que significa que sus contraseñas o datos no pueden ser robados a través de la mayoría de los métodos conocidos.

- Autenticación multifactor (MFA) : con MFA adaptable, como enlaces mágicos, biometría, OTP, notificaciones push y claves de acceso que se pueden cambiar según las condiciones que usted establezca (acceso condicional), esta solución iDaaS es definitivamente flexible.

- Suplantación de identidad : permite otorgar a los usuarios acceso temporal a diferentes herramientas. Esto puede resultar muy útil en caso de ausencias imprevistas o cuando se trabaja con personal limitado.

- Gestión de cumplimiento : Infisign ayuda a las empresas a rastrear y administrar las políticas operativas y de seguridad, asegurándose de que cumplan con los requisitos regulatorios necesarios.

- Federación y SSO : el software admite la federación y el inicio de sesión único (SSO), lo que permite a los usuarios acceder a múltiples aplicaciones con un único conjunto de credenciales, lo que mejora tanto la experiencia del usuario como la seguridad.

¿Que buscar en una solución iDaaS?

Las soluciones de identidad como servicio (iDaaS) ofrecen a las empresas una forma basada en la nube de gestionar las identidades de los usuarios y proteger el acceso a los recursos digitales. Simplifican procesos como el inicio de sesión único (SSO),

la autenticación multifactor (MFA) y el aprovisionamiento de usuarios. Al analizar las soluciones iDaaS, es importante equilibrar la seguridad, la experiencia del usuario y la escalabilidad. A continuación, se presentan las características y consideraciones esenciales:

- Funciones de seguridad avanzadas : asegúrese de que la solución incluya autenticación multifactor adaptativa (MFA), control de acceso basado en roles (RBAC) y transmisión de datos encriptados. Las capacidades de detección y respuesta ante amenazas también son fundamentales para mitigar posibles infracciones.

- Uso con sistemas existentes : la plataforma iDaaS debería funcionar con herramientas como Microsoft Active Directory, Okta y las principales aplicaciones SaaS. La compatibilidad con el aprovisionamiento y desaprovisionamiento automatizados de usuarios y con sistemas locales y en la nube ayuda a que la funcionalidad sea fluida.

- Gestión completa del ciclo de vida del usuario : busque funciones que admitan actualizaciones de cuentas. Estas herramientas optimizan la gestión de identidades y reducen los gastos administrativos.

- Compatibilidad con requisitos de cumplimiento : verifique que la plataforma cumpla con las normas de protección de datos, como GDPR, CCPA o HIPAA, según su industria. Las herramientas de registro e informes de auditoría son esenciales para mantener el cumplimiento.

- Experiencia fácil de usar : funciones como el inicio de sesión único (SSO) , la autenticación sin contraseña y la gestión de cuentas de autoservicio mejoran la accesibilidad para los usuarios finales y minimizan las solicitudes de soporte.

- Escalabilidad y rendimiento : elija una solución iDaaS que pueda gestionar cargas de usuarios cada vez mayores y entornos complejos. La escalabilidad elástica ayuda a lograr un rendimiento confiable durante los picos de uso.

- Soporte y actualizaciones del proveedor : revise el historial del proveedor para ver si ofrece actualizaciones periódicas, parches y un servicio de atención al cliente eficaz. Una red de soporte sólida garantiza un funcionamiento sin problemas y una resolución rápida de los problemas.

- Análisis e información : los informes avanzados y el análisis de comportamiento ayudan a identificar tendencias y posibles riesgos de seguridad. Estas herramientas también brindan información útil para optimizar las estrategias de gestión de identidad.